Un errore ha svelato il programma usato per entrare negli smartphone: la foto sfuggita a Paragon

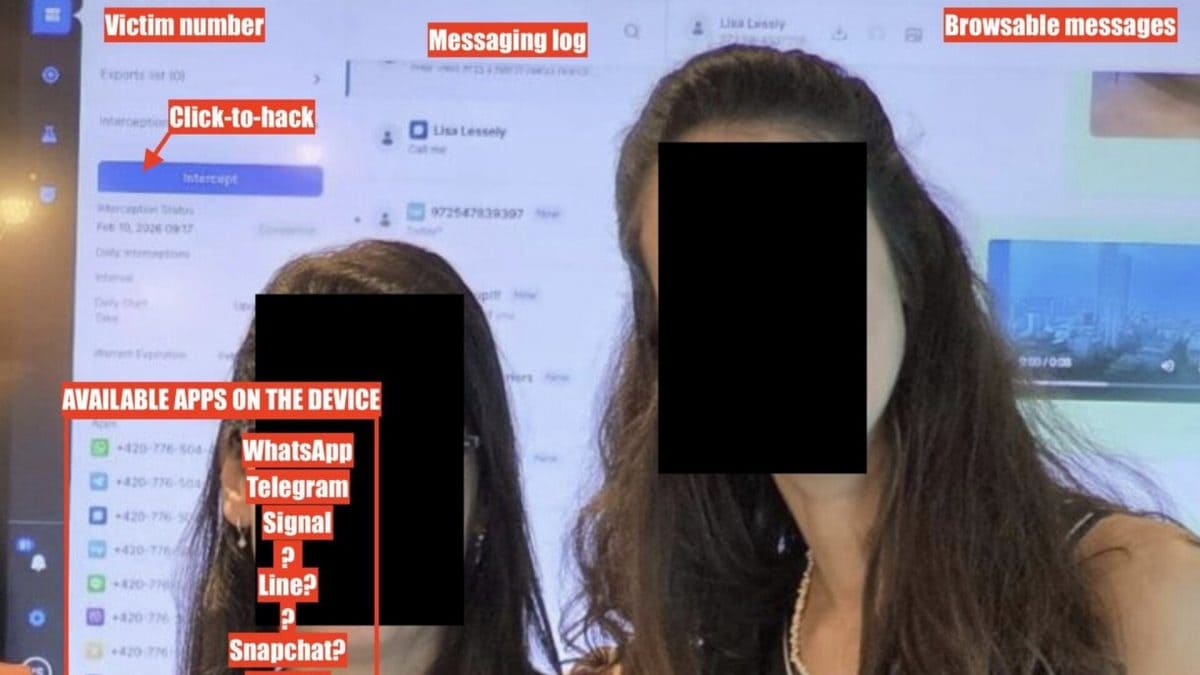

Un selfie pubblicato con troppa leggerezza sui social ha messo in imbarazzo Paragon Solutions, l'azienda israeliana (oggi posseduta da un fondo negli Stati Uniti) che sviluppa software di sicurezza e spionaggio per conto degli enti governativi. Un'immagine pubblicata e poi rimossa da LinkedIn ha infatti mostrato lo screenshot del pannello di controllo di Graphite, lo spyware già noto per le attività di sorveglianza che in Italia hanno coinvolto, tra gli altri, anche il direttore di Fanpage.it Francesco Cancellato e il giornalista Ciro Pellegrino. Nella schermata comparivano i numeri di telefono messi sotto controllo, la lista delle app di infettate (incluse WhatsApp e un'icona che sembra quella di TikTok) nonché lo stato delle attività di intercettazione.

Chi ha scattato la foto e cosa rivela

A individuare il contenuto è stato il ricercatore di sicurezza Jurre van Bergen, che l'11 febbraio 2026 è riuscito a salvare lo screenshot prima che sparisse. L'immagine mostrava un numero telefonico ceco nominato "Valentina", i log di intercettazione attivi datati 10 febbraio 2026 e un'interfaccia dedicata al monitoraggio delle comunicazioni criptate.

Van Bergen ha scritto:

Il consulente generale di Paragon ha caricato oggi su LinkedIn un'immagine che mostra il pannello di controllo dello spyware Paragon. Il pannello mostra un numero di telefono nella Repubblica Ceca, app, account, contenuti multimediali sul telefono, lo stato dell'intercettazione e i numeri estratti da varie app.

La foto era pubblicata sul profilo LinkedIn di Reut Yamen, indicata come General Counsel e Chief Compliance Officer dell'azienda. Lo scatto originale mostrava con ogni probabilità un ambiente dimostrativo, con annotazioni sovrapposte allo screenshot principale. Anche se si trattava di una demo, l'episodio ha attirato attenzione perché, come ha fatto notare lo stesso van Bergen, queste attività non vengono quasi mai resi pubbliche.

Non solo. A giudicare dalle icone rientrate nell'inquadratura, l'immagine sembra confermare come lo spyware israeliano sia perfettamente in grado d'infiltrarsi, oltre che su WhatsApp, anche in app di messaggistica come Telegram e Signal, tutte teoricamente protette da un sistema di crittografia end-to-end che dovrebbe garantire la massima sicurezza per gli uetnti,

Il post di van Bergen è stato rilanciato da John Scott Railton, analista del centro di ricerca Citizen Lab dell'Università di Toronto, già noto per aver scoperto e approfondito l'uso illegittimo di Graphite. Railton aveva partecipato nell’aprile scorso a un'audizione del Comitato parlamentare per la sicurezza della Repubblica (Copasir) sul caso di spionaggio che ha coinvolto i giornalisti di Fanpage.it. Vicenda su cui né il Copasir né il governo guidato da Giorgia Meloni hanno finora fornito chiarimenti ritenuti sufficienti.

Come funziona Graphite

Graphite è uno spyware di fascia alta progettato per infettare smartphone senza alcuna interazione della vittima, con modalità simili a quelle di strumenti già noti nel settore (ne abbiamo parlato in modo più approfondito in questo articolo). Railton ha osservato che, a differenza di tecnologie concorrenti pensate per controllare l'intero dispositivo (come Pegasus, sviluppato da un'altra azienda israeliana chiamata NSO) Paragon presenta il proprio sistema come più mirato e limitato alle singole applicazioni, definizione che secondo il ricercatore servirebbe anche a renderlo più accettabile sul piano legale e più difficile da rilevare.

Un errore che solleva interrogativi

Nel commentare la vicenda, Railton ha parlato di "clamoroso fallimento di sicurezza operativa", sostenendo che aziende di questo settore basano il proprio modello di business sull'hacking di piattaforme tecnologiche e sulla vendita di tali capacità a governi. Negli Stati Uniti i contratti documentati o confermati relativi alla tecnologia Paragon coinvolgerebbero soprattutto due agenzie federali: la Drug Enforcement Administration (DEA) e l'arcinota Immigration and Customs Enforcement (ICE).

Nel 2025 l'azienda ha ammesso ufficialmente di vendere i propri strumenti al governo statunitense e ad alleati, senza però indicare quali enti li utilizzino. Fondata da ex funzionari dell'intelligence israeliana, la società opera nel settore dell'export di cyber-intelligence e sostiene che i suoi prodotti siano destinati a un uso legale governativo in ambito antiterrorismo e investigativo, un comparto che però da anni risulta un osservato speciale per possibili abusi e rischi per i diritti umani.

Ora, questo scivolone sui social apre anche un'altra questione. Come ha sottolineato Railton, Paragon ha sempre cercato di ridimensionare la portata dell'attività di hacking all'interno dei dispositivi presi di mira. La schermata pubblicata per errore sembra però indicare che Graphite possa operare in modo molto più profondo sullo smartphone spiato. Un dettaglio che rende lo scenario ancora più inquietante.