Abbiamo clonato la mail di Giorgia Meloni: scoperta una falla nella sicurezza dello Stato

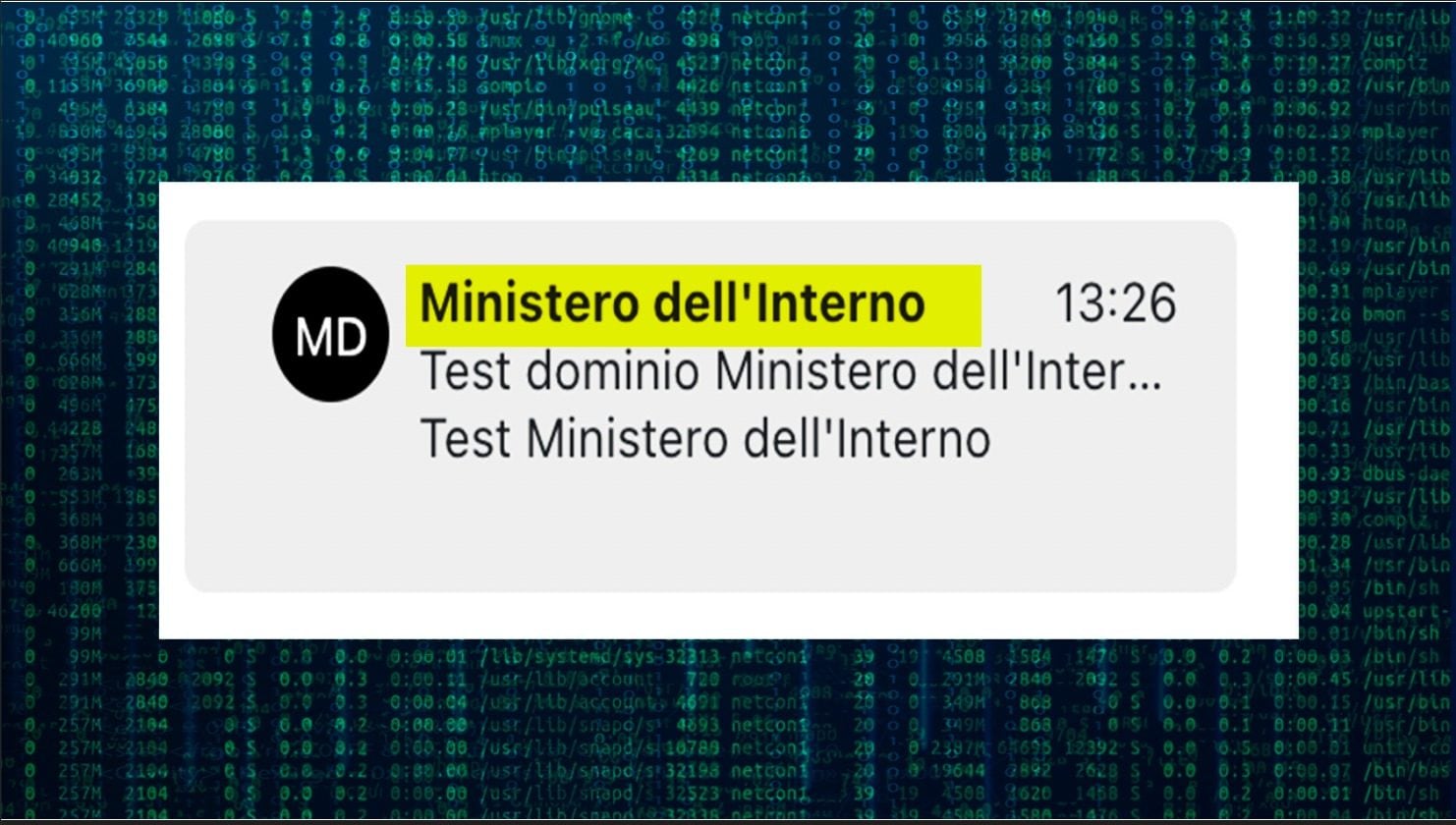

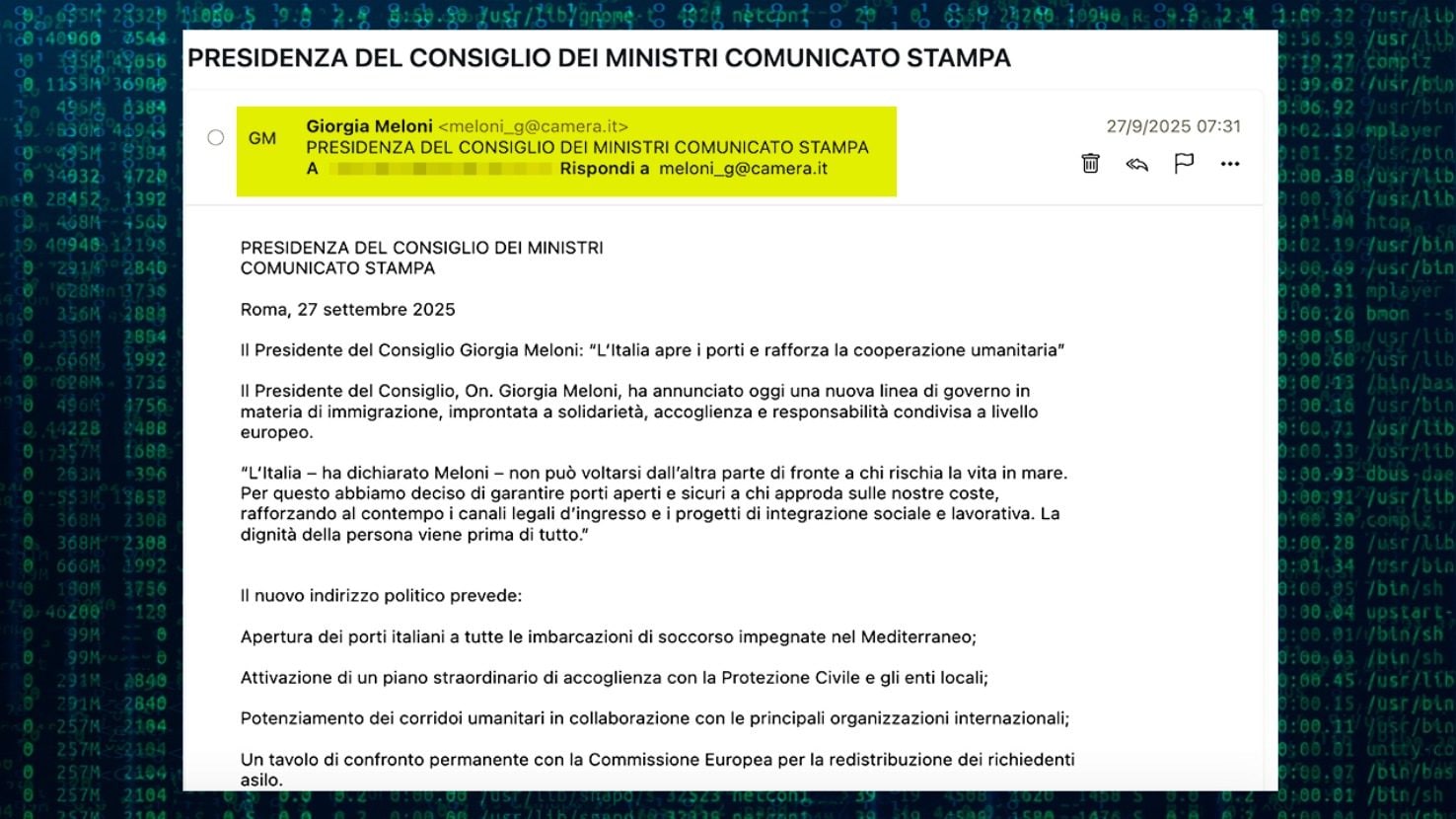

Suona il telefono. Arriva una notifica. "Nuova mail", c'è scritto sul display. Apro, leggo, fisso per qualche secondo lo schermo. Il messaggio è stato inviato da Giorgia Meloni. O almeno così sembra. Verifico, l'indirizzo mail coincide con quello ufficiale: meloni_g@camera.it. Il test ha funzionato. La mail di Meloni non è un caso isolato, anche indirizzi del Governo, Procura, istituzioni, alte cariche dello Stato possono essere clonati.

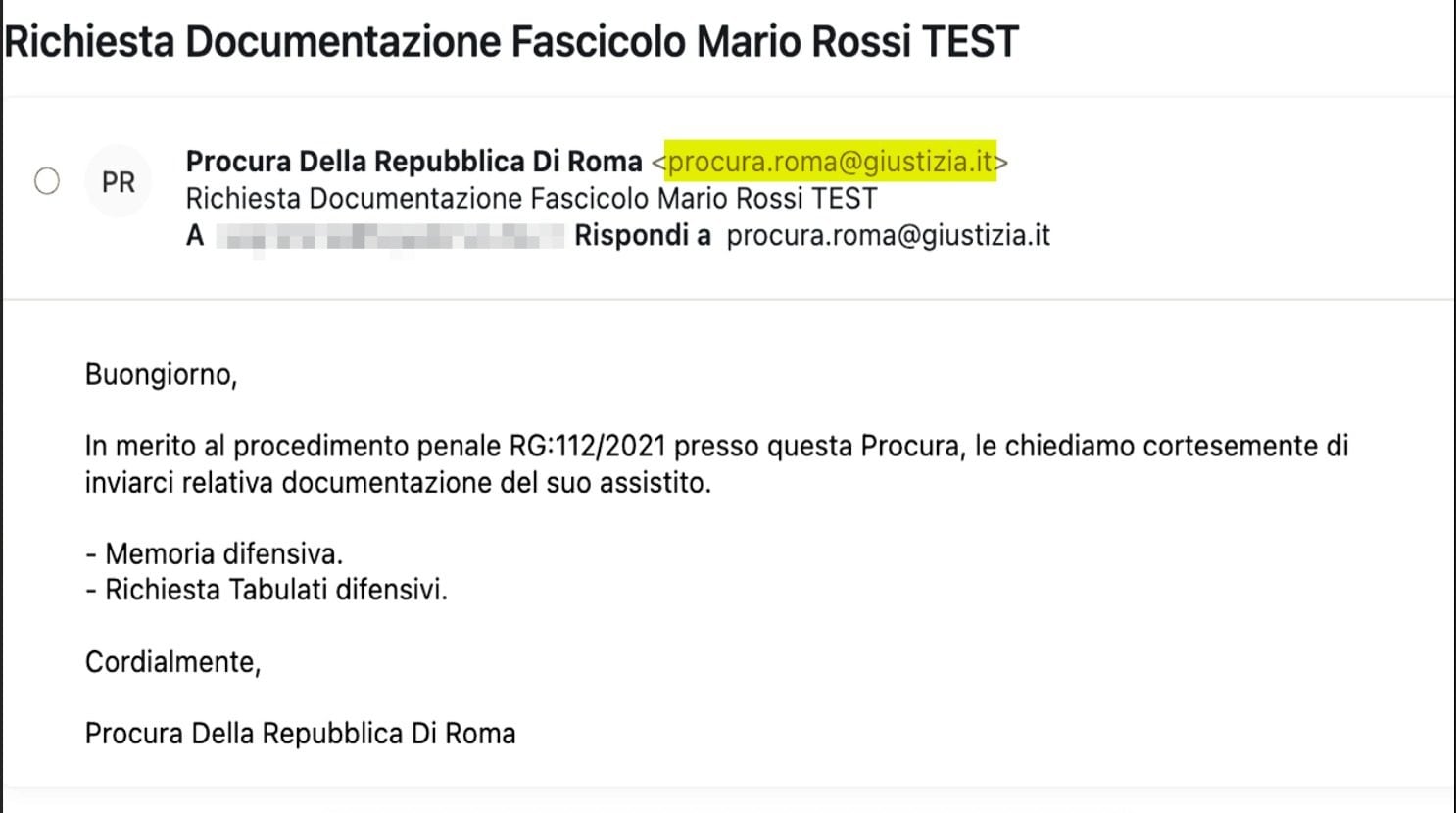

A permetterlo è una vulnerabilità nelle mail riceventi scoperta dall’informatico Andrea Mavilla, che permette di clonare anche mail istituzionali. Insieme a lui abbiamo condotto una serie di test con diversi indirizzi. Tra questi: Governo, Senato, Camera dei deputati, Ministero dell'Interno, la mail di Nicola Gratteri, della Procura di Napoli e della Procura di Roma. Anche gli indirizzi istituzionali di Posta Elettronica Certificata (PEC) sono esposti.

Da anni gli hacker cercano clonare mail per sottrarre denaro o dati agli utenti utilizzando tecniche di spoofing. A sorprendere, però, è che questa nuova vulnerabilità riguardi anche indirizzi istituzionali che hanno a che fare con la sicurezza e con questioni di interesse nazionale. Quelli che abbiamo condotto, quindi, non sono semplici test, ma la dimostrazione che esiste una falla critica nel sistema.

Le mail istituzionali sono a rischio: l'attacco spoofing

"Al momento, esiste una grave vulnerabilità che interessa il nostro Paese, soprattutto indirizzi istituzionali e governativi. È possibile creare una mail esattamente identica a quella ufficiale", ha spiegato Mavilla a Fanpage.it. Siamo di fronte a un caso di mail spoofing, è un tipo di attacco informatico che mette in atto diverse strategie per falsificare l'identità (dall'inglese spoof).

"Questo tipo di spoofing però è molto insidioso, perché la mail viene replicata senza alcuna differenza. Se i controlli di autenticazione non sono correttamente impostati o fatti rispettare, un attaccante può inviare messaggi che appaiono come provenienti da un dominio legittimo”, ha aggiunto Mavilla. “Non serve compromettere l’account: si sfrutta l’assenza o la mala-configurazione di regole che autenticano il mittente.”

Cosa abbiamo scoperto durante i test delle mail clonate

Abbiamo condotto diversi test (per farli sono state usate tecniche standard di email authentication testing e analisi degli header, senza divulgare exploit né toccare contenuti o caselle di terzi) per verificare la vulnerabilità. È stato possibile inviare mail clonando indirizzi del Governo, della Procura, della Corte Costituzionale, “al momento tutti i domini pubblici e privati sono coinvolti”.

Ma come è possibile che anche indirizzi del Governo e delle istituzioni siano vulnerabili? Come spiega Mavilla, questo succede quando l’infrastruttura è frammentata tra più fornitori, con DNS e policy non uniformi, eredità di sistemi legacy e una governance non completamente centralizzata delle configurazioni di sicurezza.

Al momento non ci sono prove che questa falla sia stata sfruttata da terzi. È stato però verificato che le condizioni per lo spoofing fossero presenti e realisticamente sfruttabili.

Perché alcuni domini sono più esposti

Durante i nostri test abbiamo riscontrato alcune eccezioni. Per esempio, Gmail ha bloccato alcuni messaggi in ingresso sul proprio sistema, segnalando la mail o contrassegnandola come spam. Non funziona però al contrario. Non abbiamo avuto problemi infatti a inviare mail clonando indirizzi gmail.

“Sono più a rischio i domini che non hanno regole di controllo impostate, oppure le hanno solo “a metà” (controllano ma non bloccano nulla), che permettono a troppi server diversi di inviare mail a loro nome, non usano firme digitali che permettano di verificare l’autenticità della mail, accettano tutte le mail in arrivo, anche quelle sospette e si appoggiano a troppi fornitori diversi senza un coordinamento chiaro”, ha spiegato Mavilla. “Queste condizioni, combinate, rendono tecnicamente possibile lo spoofing senza compromissione dell’account".

Quali sono i rischi delle mail clonate

Se anche le mail istituzionali possono essere clonate, se anche gli indirizzi PEC sono vulnerabili, si aprono più scenari di rischio. Innanzitutto la sottrazione di informazioni sensibili. Per esempio, si potrebbe clonare la mail della procura per chiedere agli avvocati degli indagati, documenti e atti per le indagini in corso. Oppure, clonare l’indirizzo del Ministero della Difesa per inviare una mail a un distaccamento in missione per ottenere informazioni su armi.

Non solo. Come spiega Mavilla, si possono condurre “spear-phishing, truffe di pagamento (business email compromise), diffusione di malware, ransomware, sottrazioni di dati, danni reputazionali e responsabilità legali per mancata adozione di controlli adeguati.”

Come ridurre il mail spoofing istituzionale

Il primo passo fondamentale è centralizzare i servizi, evitando di dislocarli tra fornitori diversi, "la frammentazione infatti crea incoerenze e punti deboli nelle configurazioni di sicurezza. Una volta riportata la gestione sotto un unico controllo, bisogna rivedere a fondo tutte le impostazioni di autenticazione email — DMARC, SPF e DKIM — portandole in enforcement reale e non lasciandole solo in modalità di monitoraggio.”

C’è poi il tema organizzativo, è necessario formare periodicamente il personale contro il phishing, fare simulazioni reali e definire procedure di risposta rapida.

"Sono stati anche fatti test con enti governativi americani e con la CIA, e tutto ciò non succede, proprio perché i protocolli che usano in altri Paesi sono molto rigidi rispetto ai nostri, e soprattutto determinati enti hanno in mano loro stessi la gestione dei domini, e non viene data a terzi come facciamo noi."

Quando parliamo di domini governativi, non possiamo scaricare la colpa solo sull’IT administrator o sul provider "la responsabilità è di chi ha in mano la sicurezza informatica del Paese", solo unendo governance centralizzata, configurazioni solide e cultura della sicurezza si riduce concretamente il rischio.

(con Beatrice Barra)